今回は、ネットワーク解析ツール「Wireshark」を使って、Hueブリッジがどんな通信をしているのかを実際に観察してみました。

その結果、Hueが自分の存在をネットワーク上に伝える様子や、他機器とやりとりしている詳細な情報が見えてきました。

Wiresharkとは?

Wireshark(ワイヤシャーク)は、ネットワーク上を流れる通信データ(パケット)をリアルタイムでキャプチャ・解析できる無料ツールです。

ネットワークのトラブル調査や、セキュリティの確認、通信プロトコルの学習などに広く使われており、IoTやスマート家電の裏側を観察するのにも最適です。

Wiresharkのインストール方法

Windowsの場合

- 公式サイト(https://www.wireshark.org/download.html)へアクセス

- 「Windows Installer(64-bit)」をクリックしてインストーラーをダウンロード

- ダウンロードした

.exeファイルを実行し、案内に従ってインストールを進めます - 「Npcap」のインストールも求められますが、これは必須なので有効化してください

- 完了後、Wiresharkを起動して準備完了です

実験環境

- Hueブリッジ:有線LANで接続(IPアドレス:192.168.1.202)

- Hueライト:ブリッジとペア済み

- スマートフォン:Hueアプリで操作

- PC:Wiresharkを起動してキャプチャ

全デバイスを同じWi-Fi/LAN内に接続し、Wiresharkで対象IPアドレスの通信だけをフィルタリングして観察しました。

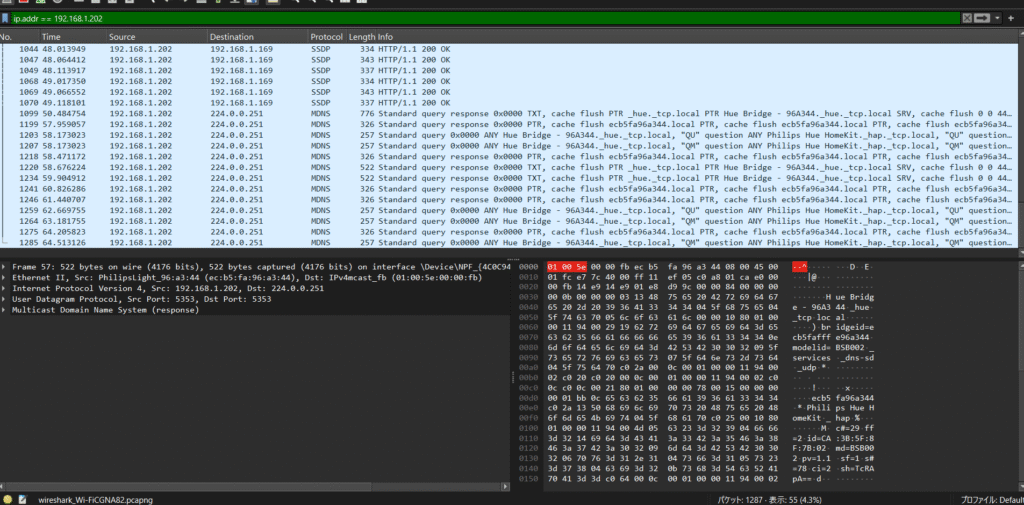

mDNS通信の観察

まず最初に観察されたのが、mDNS(マルチキャストDNS)通信です。

Hueブリッジは _hue._tcp.local や _hap._tcp.local といったサービス名をLAN内にマルチキャストし、自分の存在をアピールしています。

この通信には以下のような情報が含まれていました:

- デバイス名:

Philips Hue Bridge - 96A344 - モデルID:

BSB002 - Bonjour(Appleのサービス発見)用の情報

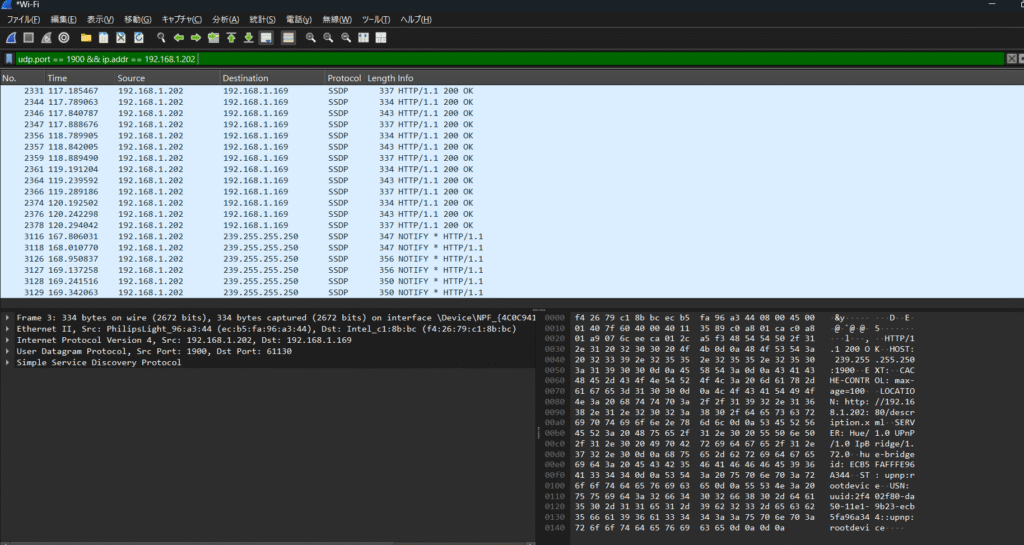

SSDP通信の観察

次に確認できたのは、SSDP(Simple Service Discovery Protocol)による通知です。

ブリッジは定期的に、239.255.255.250 というマルチキャストアドレスに NOTIFY パケットを送信し、次のような情報を送っていました。

- サーバ情報:

Hue/1.0 IpBridge/1.7.0 - ブリッジの説明用URL:

http://192.168.1.202:80/description.xml - デバイスのUUID:

uuid:xxxxx...ecb5fa96a344

これはUPnPという自動検出技術の一部で、スマホアプリや他機器がブリッジを自動認識するために利用されます。

通信のセキュリティについて

Hueの通信を観察していて感じたのは、平文で見える情報と、見えない情報(暗号化されている通信)があるということです。

| 通信の種類 | 見えるか? | 内容 |

|---|---|---|

| mDNS | ◎ | サービス名やモデル情報など |

| SSDP | ◎ | 自己紹介(ブリッジ情報や説明URLなど) |

| HTTP(ローカルAPI) | ◎ | JSON形式でライトの状態変更など |

| HTTPS通信(クラウド接続) | × | 外部サービスとの通信は暗号化 |

Hueアプリがクラウド経由で操作する場面では、HTTPSにより内容は見えません。

一方でローカルAPIなどは、Wiresharkで命令内容(例:ライトのON/OFF、色変更)まで確認できることがあります。

まとめ

Philips Hueの通信をWiresharkでキャプチャしてみた結果、以下のようなことがわかりました。

- HueブリッジはmDNSとSSDPで自分の存在をLAN内にアピールしている

- UPnPやBonjourといった仕組みで、他のデバイスに自動認識されている

- 一部の通信は平文(暗号化されていない)で、命令内容まで確認可能

- 通信の中身を知ることで、IoTの仕組みやセキュリティ意識が高まる

普段は意識しない「通信の裏側」。Wiresharkを使えばそれが目に見える形で確認できるというのは、非常に面白く、学びのある体験でした。